改版履歴 |

版数 | 日付 | 内容 | 担当 |

V.1.0 | 2015/4/1 | 初版 | NII |

V.1.1 | 2017/2/28 | JKSコマンドの修正

署名確認作業の補足追加 | NII |

V.2.0 | 2018/2/26 | 動作環境を以下に変更

Windows10 | NII |

| V.2.1 | 2018/7/9 | タイムスタンプ利用手順の追加 | NII |

| V.2.2 | 2020/6/4 | 中間CA証明書のURLとリポジトリのURLの変更 | NII |

| V.2.3 | 2020/12/22 | 中間CA証明書のURL変更 | NII |

| V.2.4 | 2020/12/24 | 鍵長の変更 | NII |

| V.2.5 | 2021/5/31 | コード署名用証明書の中間CA証明書を修正 | NII |

| V.2.6 | 2023/5/19 | コード署名用証明書のCSR作成に関する手順を削除 | NII |

目次

1. コード署名用証明書の利用

1-1. 前提条件

1-2. JKS (Javaキーストア) ファイルの作成

1-2-1. 事前準備

1-2-2. PKCS#12ファイルの作成

1-2-3. JKS (Javaキーストア) ファイルの作成

1-3. 署名

1-4. コード署名確認作業

...

| アンカー |

|---|

| _Toc505846934 |

|---|

| _Toc505846934 |

|---|

|

1-2-2. PKCS#12ファイルの作成

...

PKCS#12ファイルの作成 |

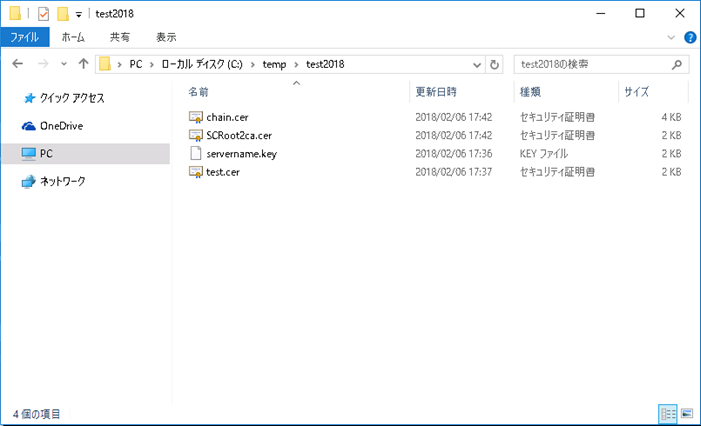

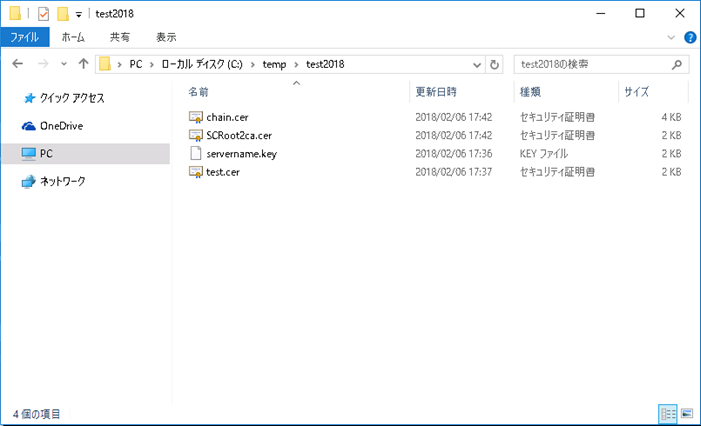

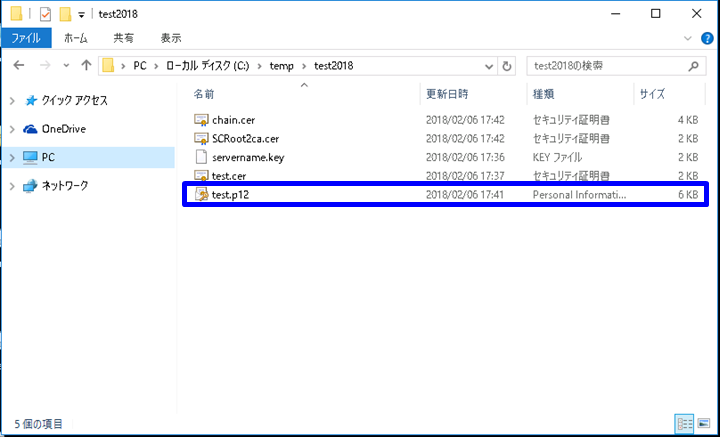

- 任意のフォルダ(ここではC:\temp\test2018とします)にて以下の3つのファイルを用意してください。

- 項目「鍵ペアの生成」にて生成した鍵ペアのファイル(servername.key)

- 項目「証明書の申請から取得まで」にて取得したコード署名用証明書(ここではtest.cerとします)

- 項目「1-2-1事前準備」にて用意した「ルートCA証明書」と 「中間CA証明書」を連結させたファイル(ここではchain.cerとします)

- 項目「1-2-1事前準備」にて用意した「ルートCA証明書」ファイル(RootCA.cer)

CAfile に指定する証明書をDER形式からPEM形式に変換します。 ・Security Communication RootCA2の場合

openssl x509 -inform der -in SCRoot2ca.cer -outform pem -out SCRoot2ca.cer

・中間CA証明書SHA-256の場合

・中間CA証明書(2021年5月31日00:00以前の発行証明書が対象)の場合

openssl x509 -inform der -in nii-odcacssha2CODECAG2.cer -outform pem -out nii-odcacssha2CODECAG2.cer |

コマンドプロンプト上にて上記で取得した「ルートCA証明書」と「中間CA証明書」を下記のコマンドにより、連結させてください。中間CA証明書の下部にルートCA証明書が併記されるファイルとなります。 | > type (中間CA証明書のパス) (ルートCA証明書のパス) > (出力するファイル名) |

連結したファイルがPEM形式になっていることを確認してください。

例)PEM形式の証明書 -----BEGIN CERTIFICATE----- MIIEcTCCA1mgAwIBAgIIasWHLdnQB2owDQYJKoZIhvcNAQELBQAwbzELMAkGA1UE BhMCSlAxFDASBgNVBAcMC0FjYWRlbWUtb3BzMSowKAYDVQQKDCFOYXRpb25hbCBJ bnN0aXR1dGUgb2YgSW5mb3JtYXRpY3MxHjAcBgNVBAMMFU5JSSBPcGVyYXRpbmcg Q0EgLSBHMjAeFw0xNTAzMTIwMTA4MDJaFw0xNzA0MTEwMTA4MDJaMHAxCzAJBgNV (中略) LmeW0e/xkkxwdmKv5y5txLlFcp53AZl/vjn3BHp42PFkkTISEmAUiCtQ2A25QDRR RG33laC8E8Tl/SnOA8h95XQtGWm47PrIjXyYtIe0rFousbpIoW8MZw4gDXVQ3485 XEftqwwIMcLNxttJ6i6f9XVyPMRhHy9rdDPseHiXayxcBxJMuw== -----END CERTIFICATE----- |

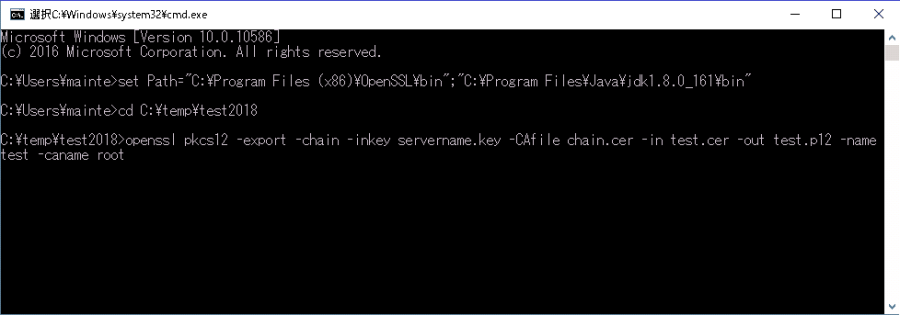

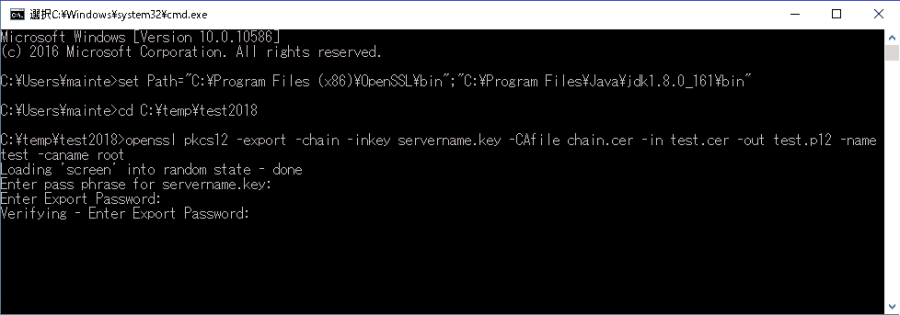

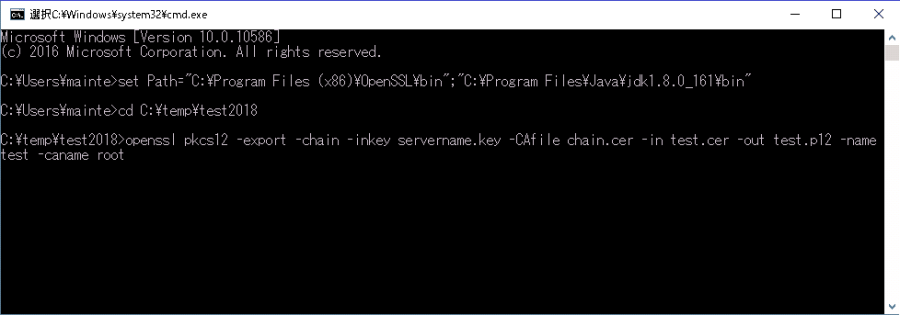

コマンドプロンプトを開き、ファイルのある任意のフォルダ(ここではC:\temp\test2015)へ移動します。 > set Path=(OpenSSLインストールディレクトリ)\bin

※OpenSSLインストールディレクトリをプログラムを探すディレクトリに指定します

> cd (作業ディレクトリ) ←作業ディレクトリ |

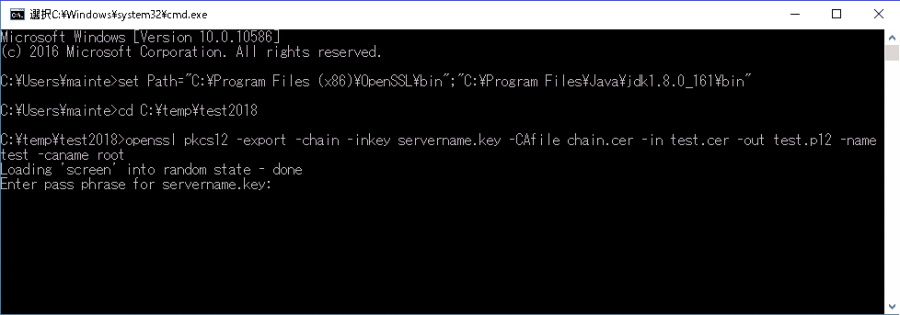

移動後、下記のコマンドを実行しPKCS#12ファイルを生成してください。 > openssl pkcs12 -export -chain -inkey (鍵ペアのファイル名) -CAfile (ルートCA証明書と中間CA証明書を連結させたファイル) -in (コード署名用の証明書ファイル名) -out (PKCS#12形式で出力するファイル名) -name (コード署名用証明書のエイリアス名) -caname (ルートCA証明書と中間CA証明書のエイリアス名) |

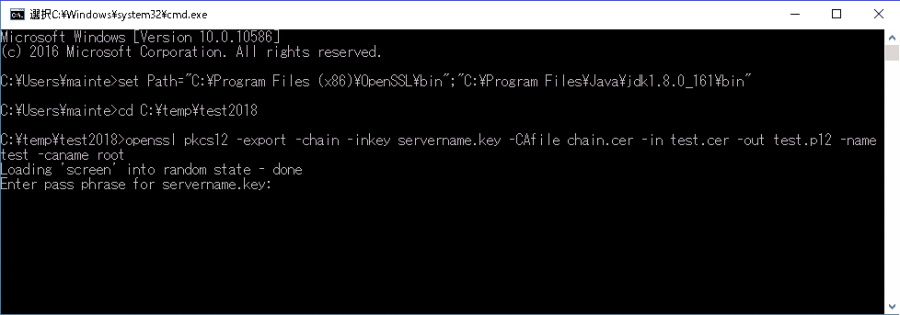

- 「Enter pass phrase for (鍵ペアファイル):」と表示されますので、鍵ペアファイルにアクセスさせるための、パスフレーズを入力してください。

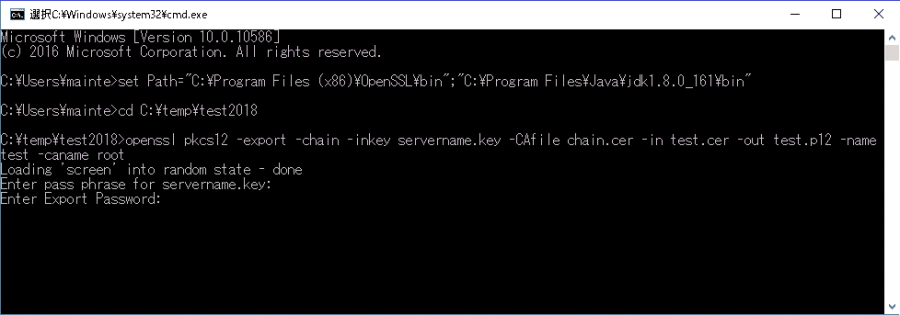

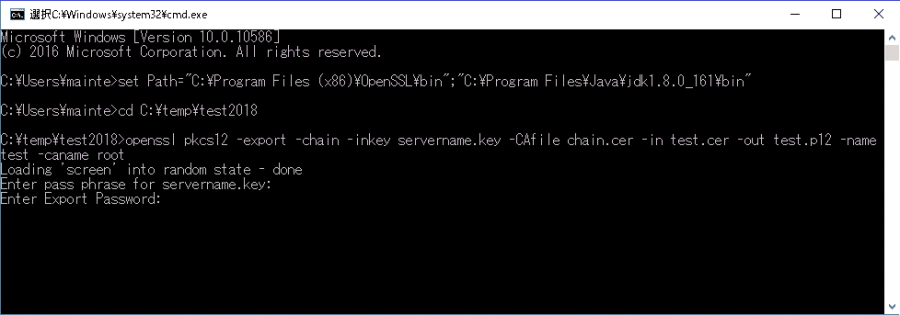

- 「Enter Export Password:」と表示されますので、PKCS#12形式のファイルを保護するためのアクセスPINとして任意の文字列を入力してください。

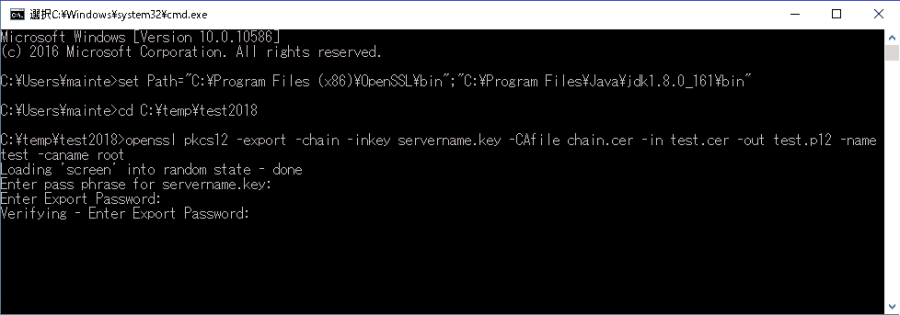

- 「Verifying - Enter Export Password:」と表示されますので、確認のため、同じアクセスPINを再入力してください。

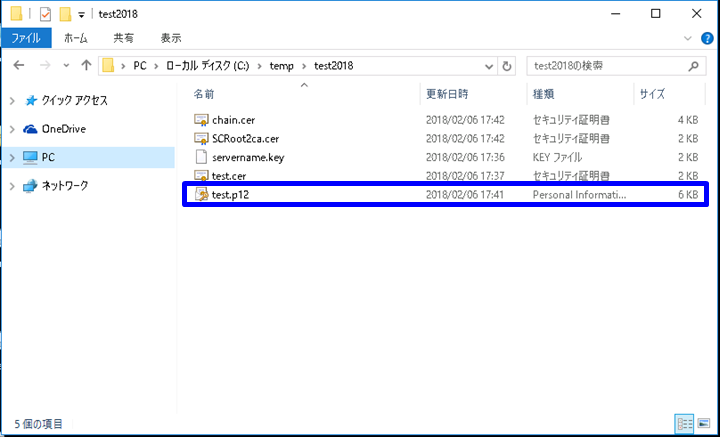

- OpenSSLのコマンドが終了しますので、PKCS#12ファイルが作業ディレクトリに生成されていることを確認してください。

|

...

署名作業(併せてタイムスタンプを付与しない場合) |

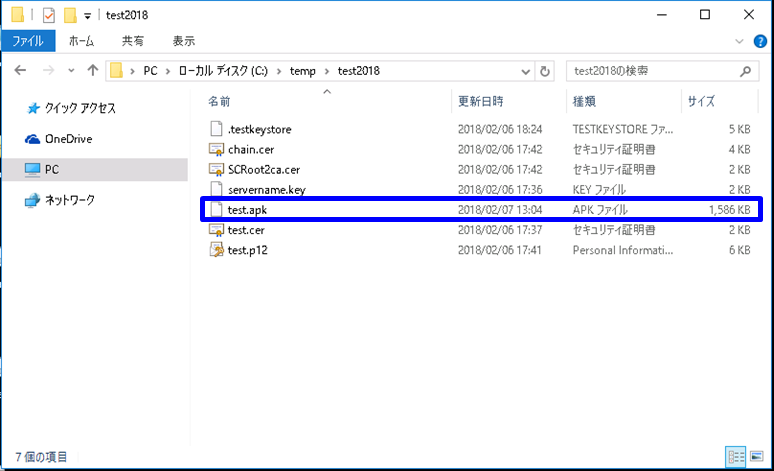

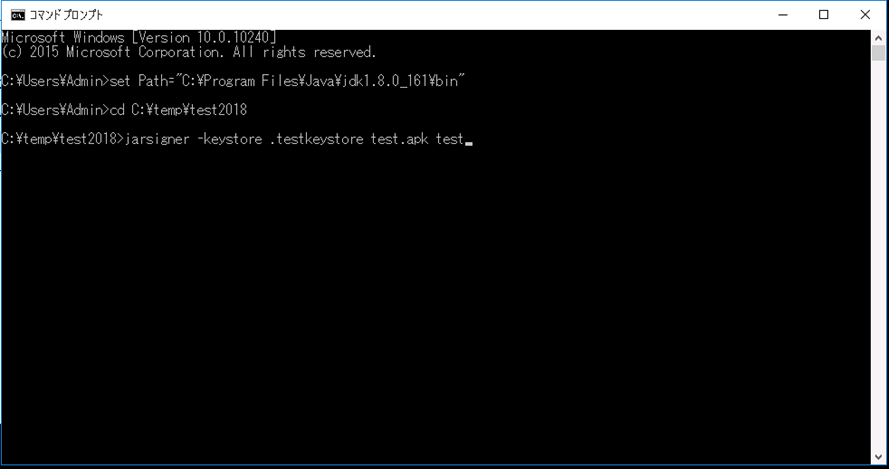

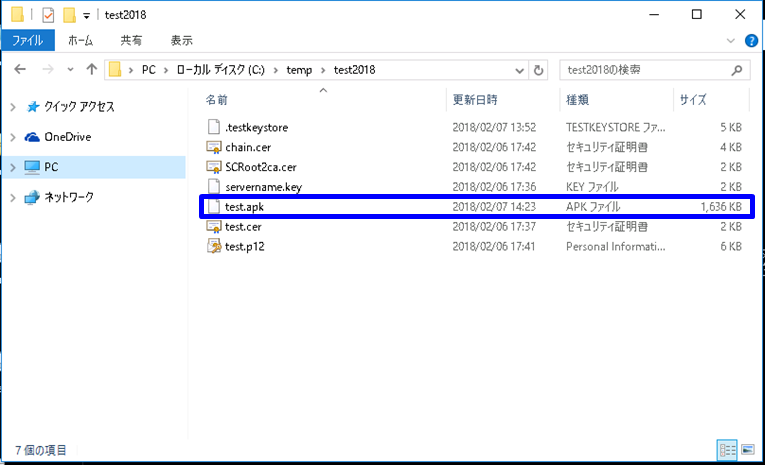

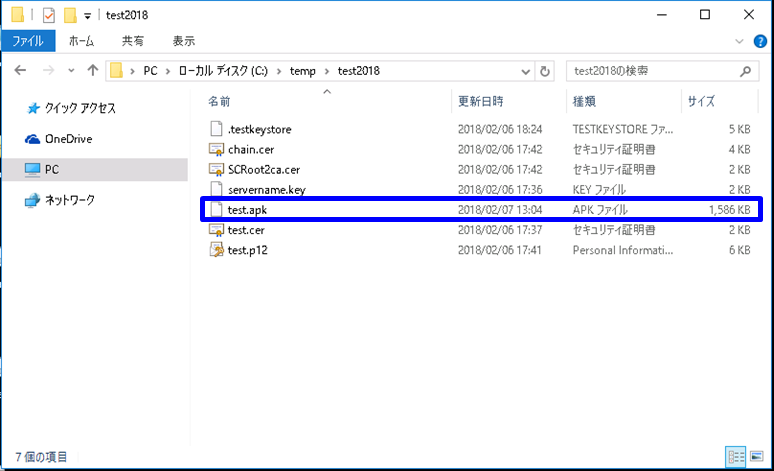

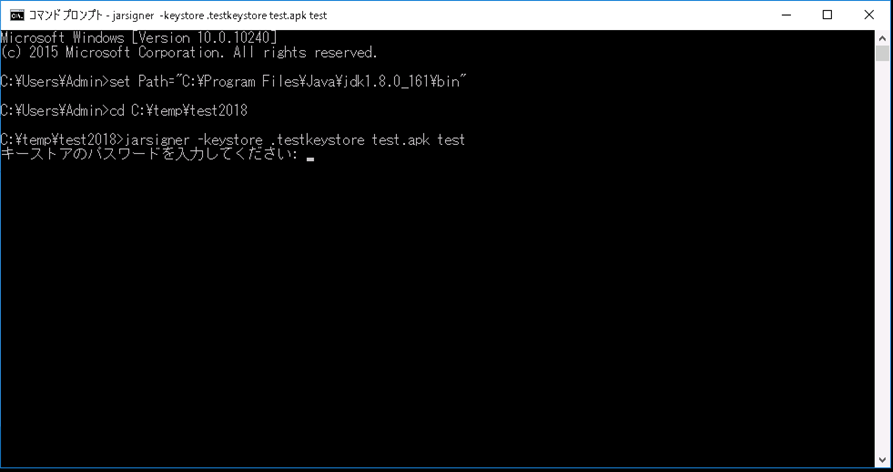

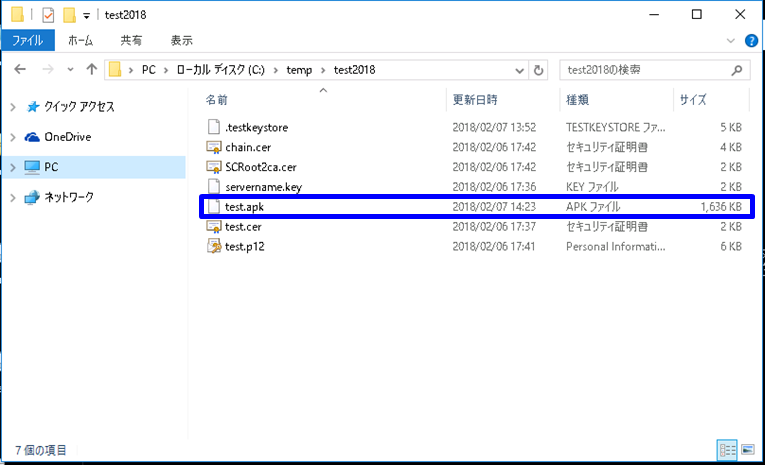

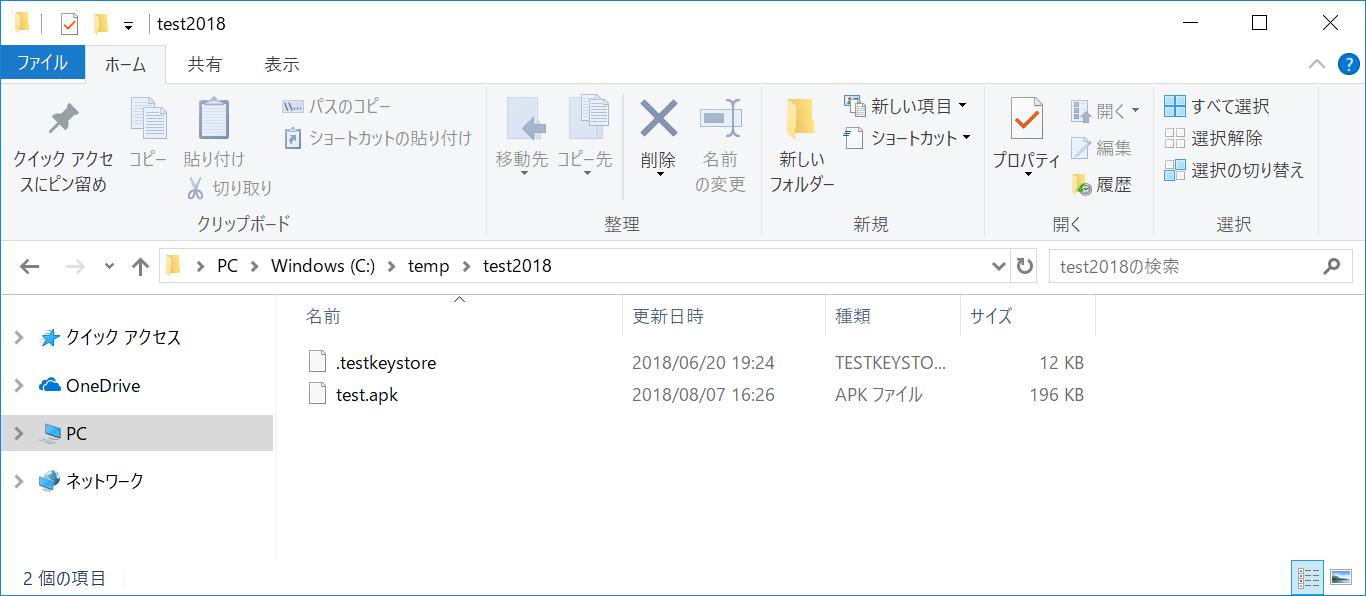

- 同一フォルダ上に署名するAndroid用(.apk形式)のファイル(test.apk)と項目1-2-3にて作成したJKS (Javaキーストア) ファイルを置きます。

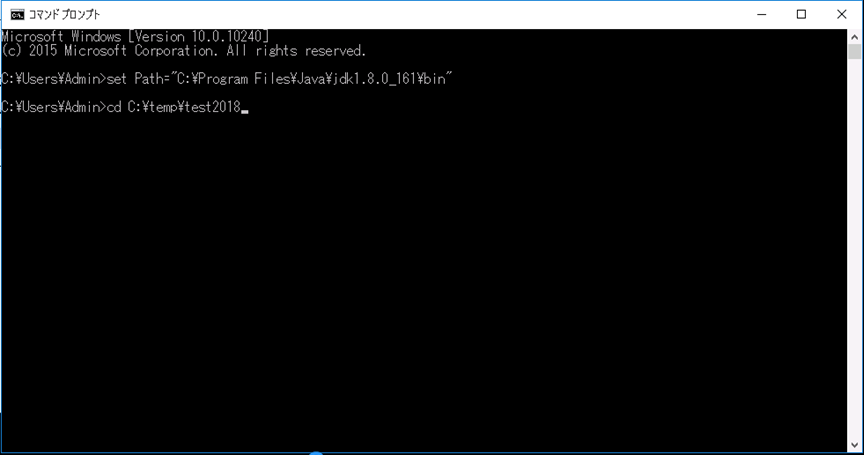

コマンドプロンプトを実行し、署名対象ファイルのあるフォルダへ移動します。 > set Path=(JDKインストールディレクトリ)\bin

※JDKインストールディレクトリをプログラムを探すディレクトリに指定します

> cd (作業ディレクトリ) ←作業ディレクトリ |

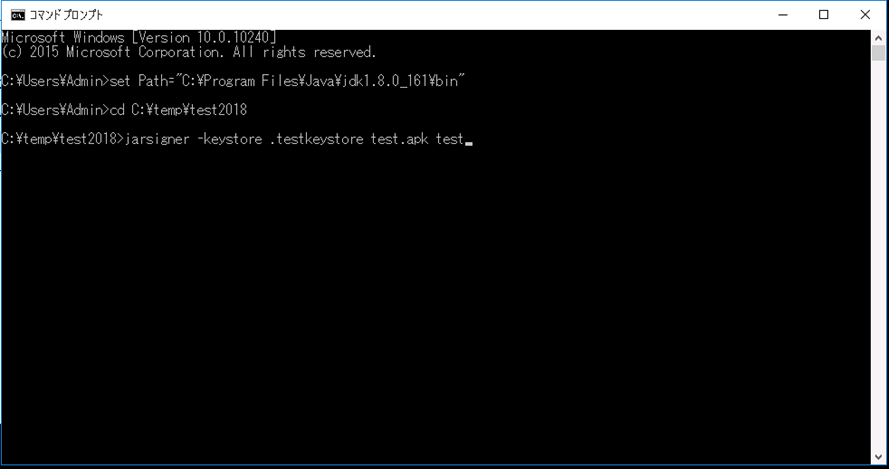

フォルダ移動後、署名したいAndroid用(.apk形式)のファイル(ここではtest.apk)に対して下記のコマンドにて署名を実行してください。 | jarsigner -keystore (キーストアファイル名) (署名したいAndroid用(.apk形式)のファイル名) (キーストア内の証明書のエイリアス名) |

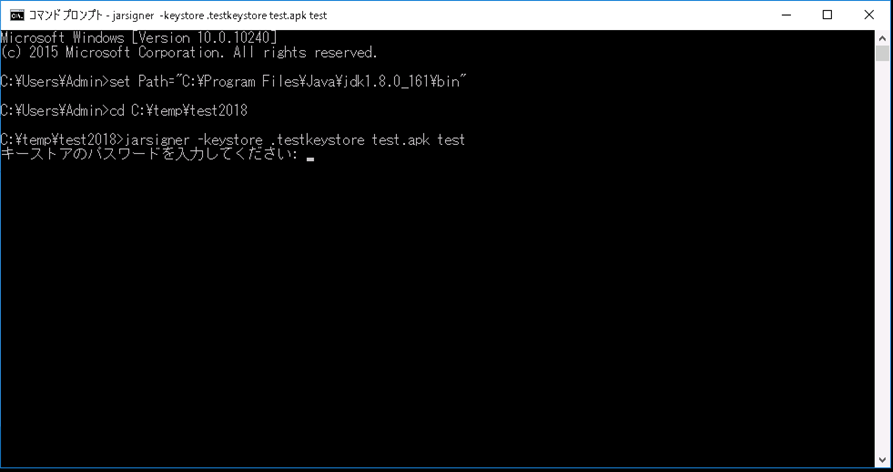

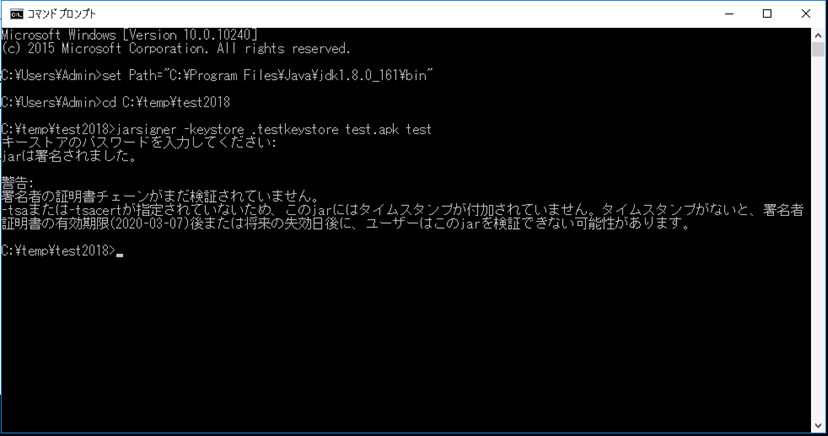

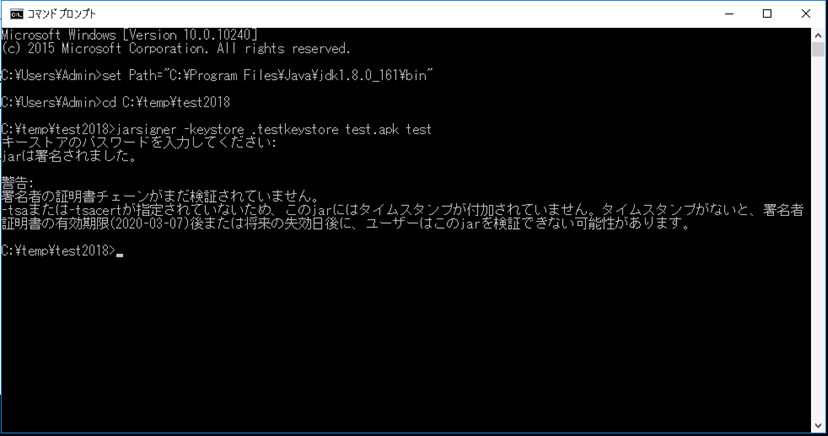

「キーストアのパスワードを入力してください:」と表示されますので、JKS (Javaキーストア) ファイルを保護するパスフレーズを入力してください。

「jarは署名されました。」表示され、keytoolのコマンドが終了しますので、対象のAndroid用(.apk形式)ファイルが更新されていることを確認してください。

※以下警告はタイムスタンプが付与されていないため、表示されているものです。

署名状況には問題ありません。警告内の署名書証明書の有効期限は証明書、証明書毎に異なります。

警告:

-tsaまたは-tsacertが指定されていないため、このjarにはタイムスタンプが付加されていません。

タイムスタンプがないと、署名者証明書の有効期限(20YY-MM-)後または将来の失効日後に、ユーザーはこのjarを検証できない可能性があります。

|

署名作業(併せてタイムスタンプを付与する場合)署名作業(併せてタイムスタンプを付与する場合) |

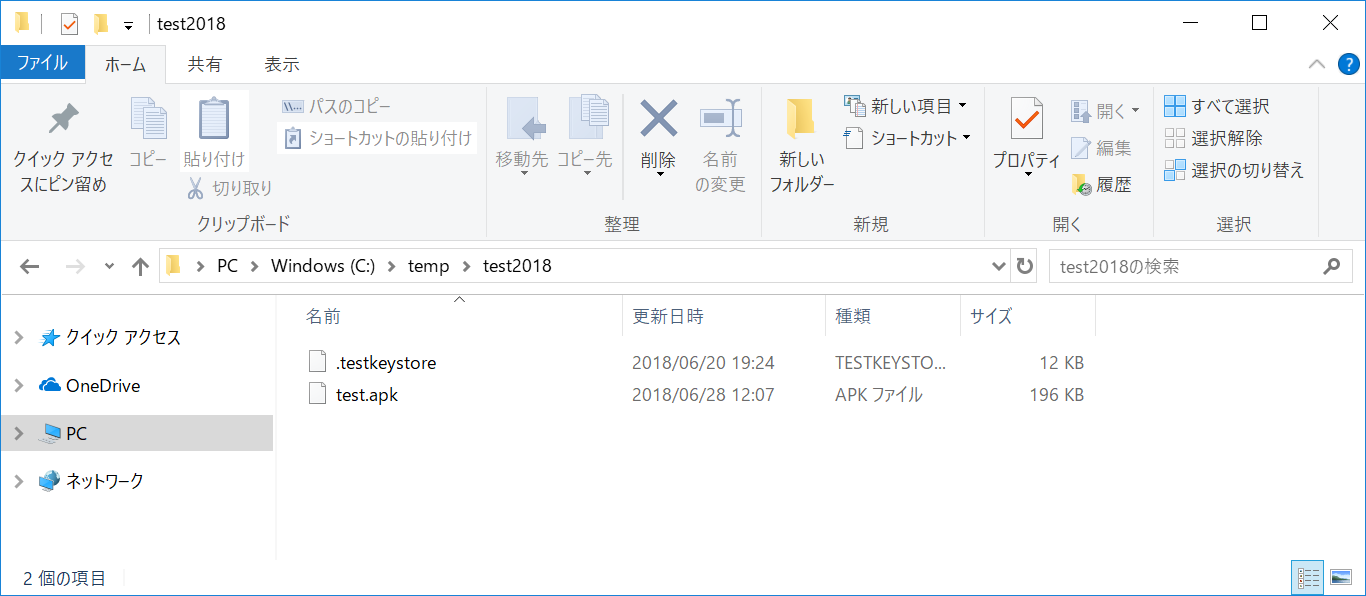

- 同一フォルダ上に署名するAndroid用(.apk形式)ファイル(test.apk)と項目1-2-3にて作成したJKS (Javaキーストア) ファイルを置きます。

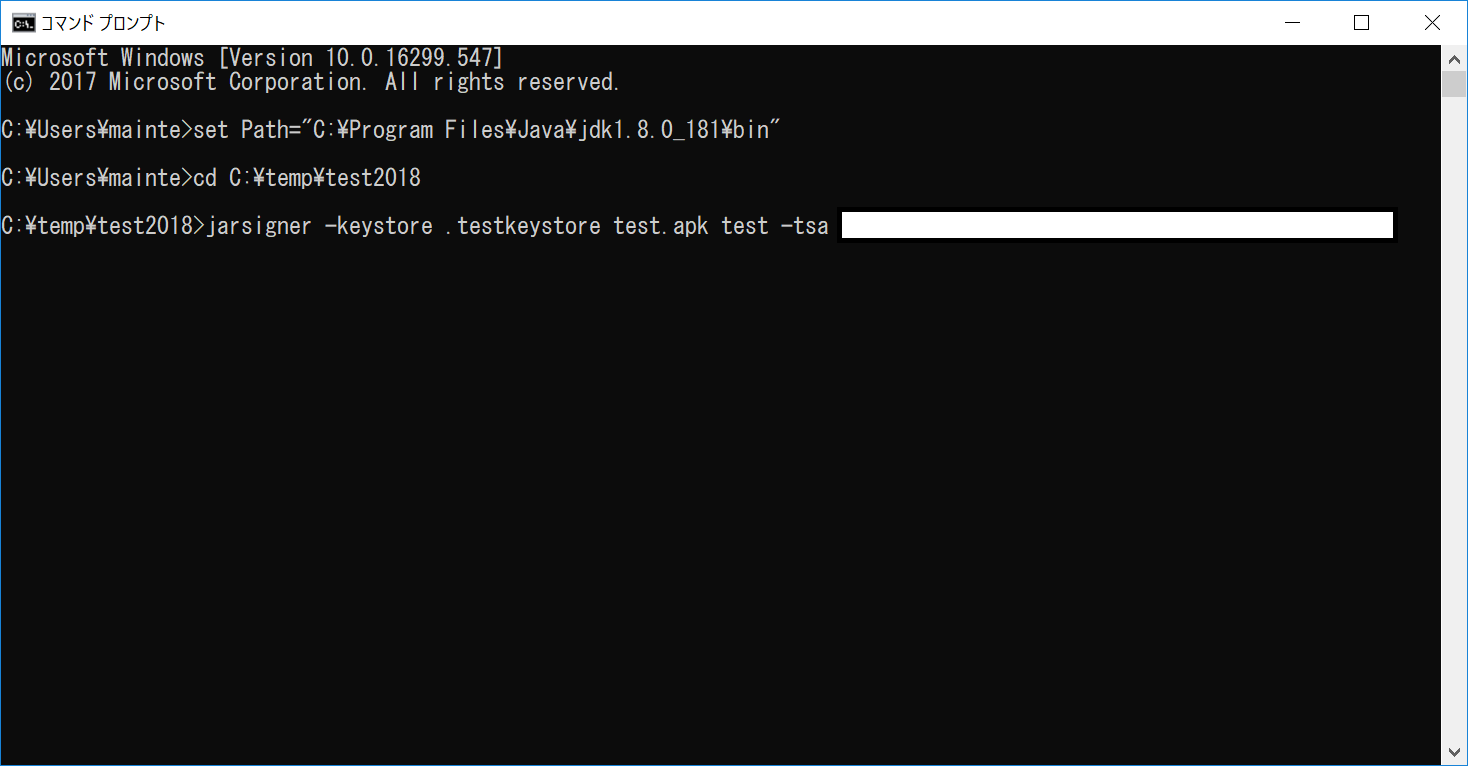

コマンドプロンプトを実行し、署名対象ファイルのあるフォルダへ移動します。 > set Path=(JDKインストールディレクトリ)\bin

※JDKインストールディレクトリをプログラムを探すディレクトリに指定します

> cd (作業ディレクトリ) ←作業ディレクトリ |

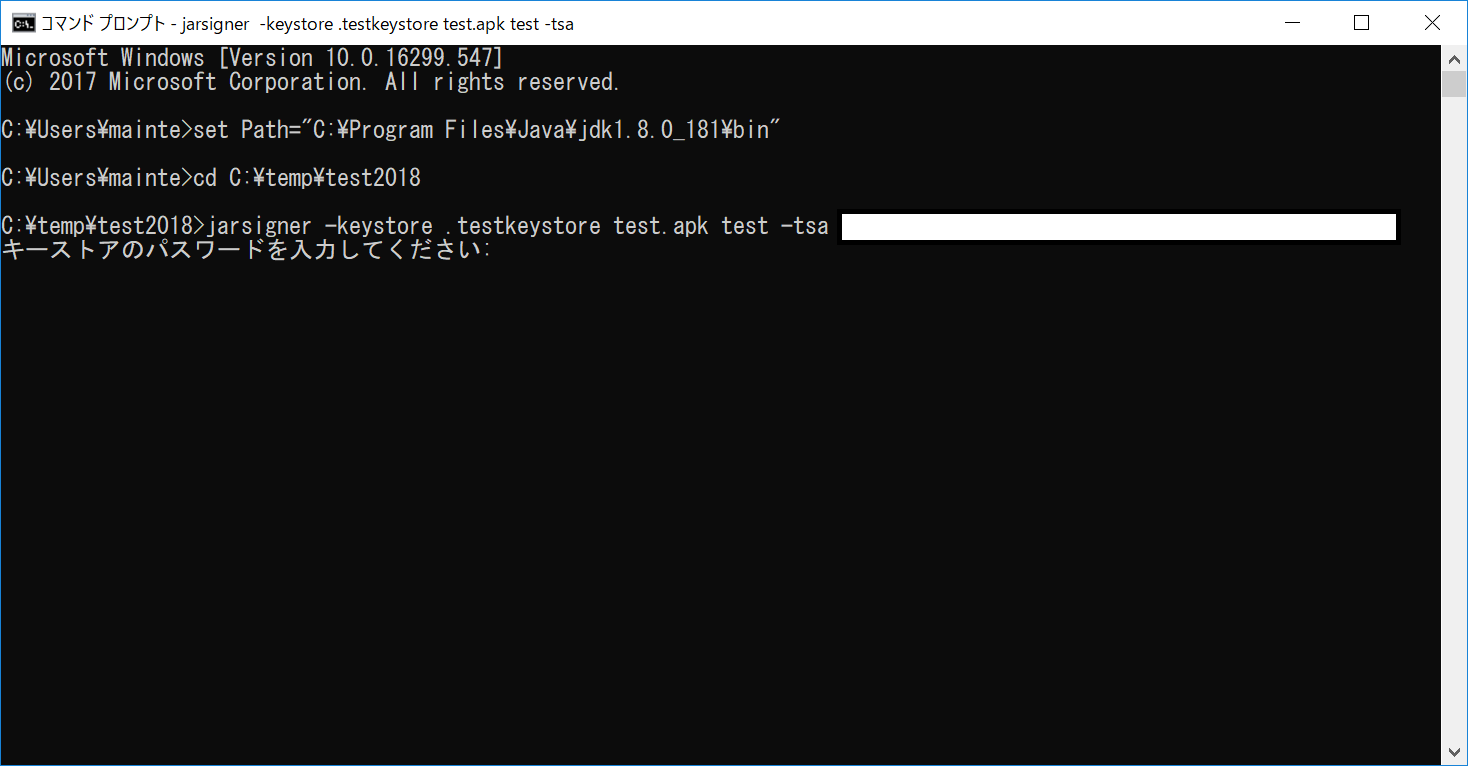

フォルダ移動後、署名したいAndroid用(.apk形式)ファイル(ここではtest.apk)に対して以下のコマンドにて署名を実行してください。 jarsigner -keystore(キーストアファイル名)(署名したいAndroid用(.apk形式)のファイル名) (キーストア内の証明書のエイリアス名) -tsa (タイムスタンプURL※) ※タイムスタンプURLに関しては登録担当者(各利用機関において、証明書発行のための審査と電子証明書自動発行支援システムの操作をする方)にお問い合わせください※タイムスタンプURLに関しては登録担当者(各利用機関において、証明書発行のための審査と電子証明書自動発行支援システムの操作をする方)にお問い合わせください |

- 「キーストアのパスワードを入力してください:」と表示されますので、JKS (Javaキーストア) ファイルを保護するパスフレーズを入力してください。

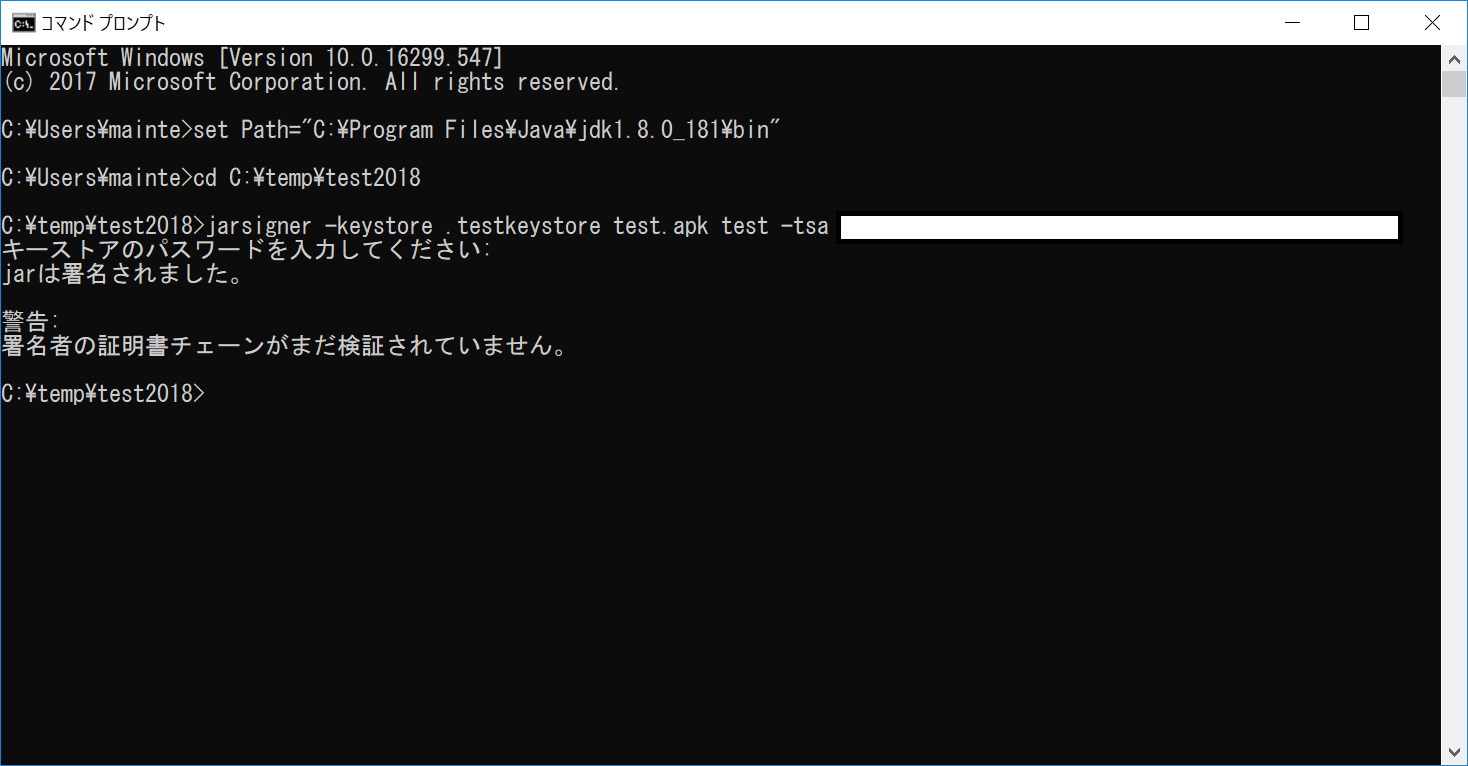

- 「jarは署名されました。」表示され、keytoolのコマンドが終了しますので、対象のAndroid用(.apk形式)ファイルが更新されていることを確認してください。

※以下警告は署名状況には問題ありません。

警告:

署名者の証明書チェーンがまだ検証されていません。

|

...

本章では、デジタル署名したAndroid用(.apk形式)のファイルのコード署名確認作業について記述します。

署名確認作業(併せてタイムスタンプを付与していない場合)署名確認作業(併せてタイムスタンプを付与していない場合) |

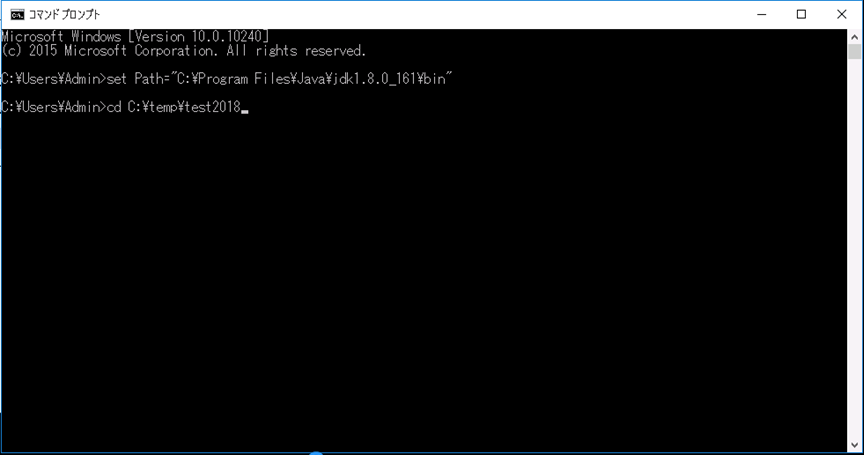

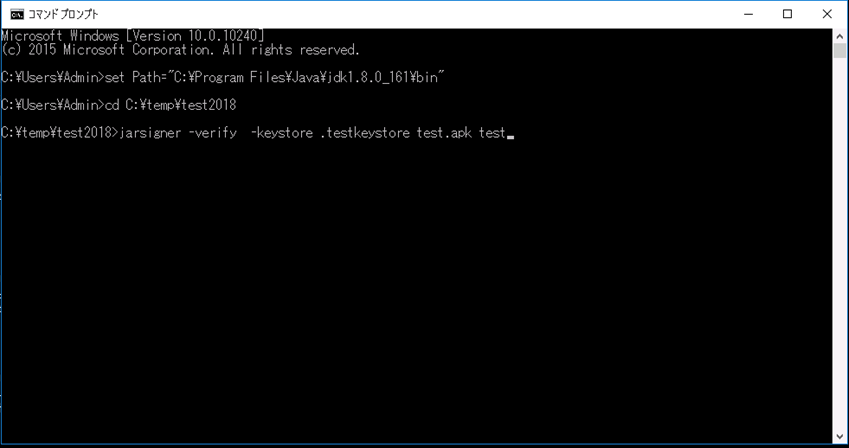

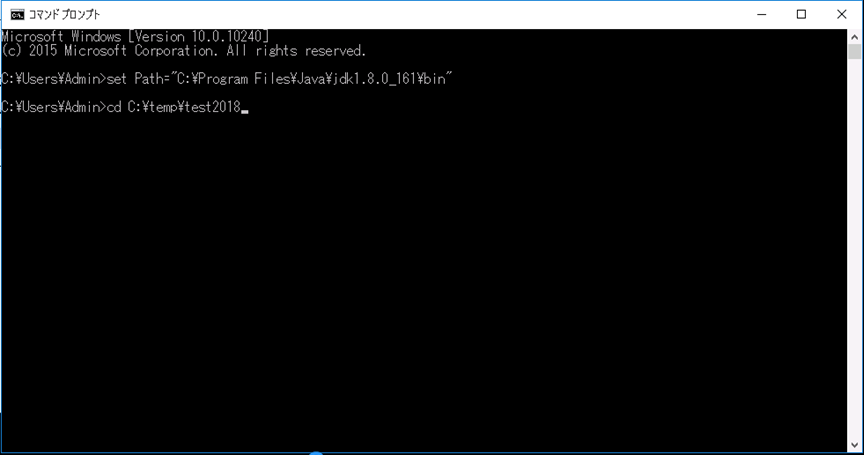

コマンドプロンプトを実行し、署名対象ファイルのあるフォルダへ移動します。 > set Path=(JDKインストールディレクトリ)\bin

※JDKインストールディレクトリをプログラムを探すディレクトリに指定します

> cd (作業ディレクトリ) ←作業ディレクトリ |

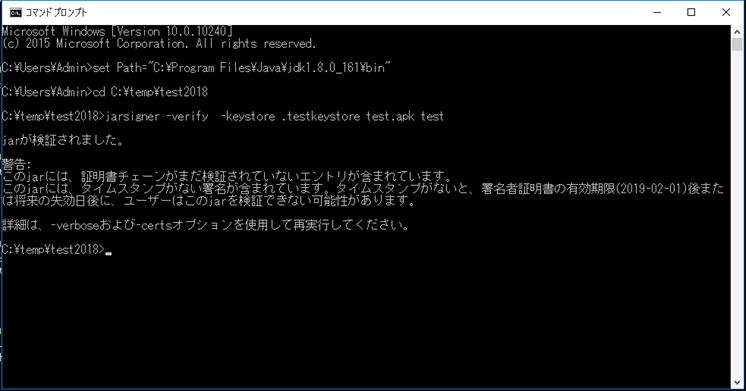

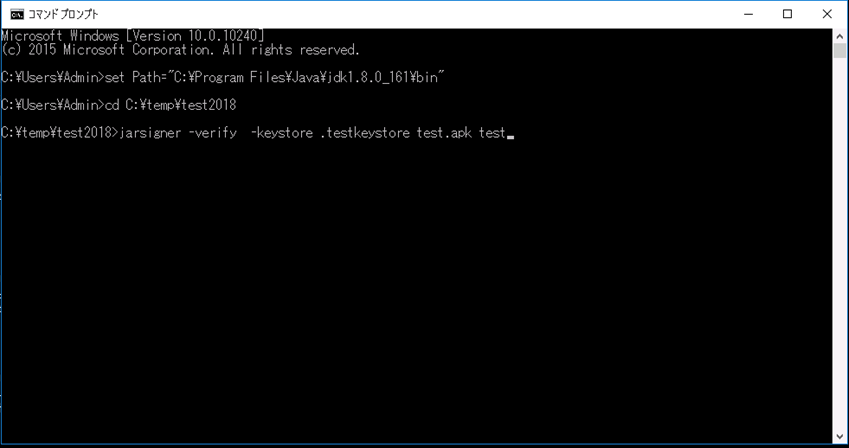

以下のコマンドにて署名検証を実行してください。 | > jarsigner -verify -keystore (キーストアファイル名) (検証したAndroid用(.apk形式)のファイル名) (コード署名用証明書のエイリアス名) |

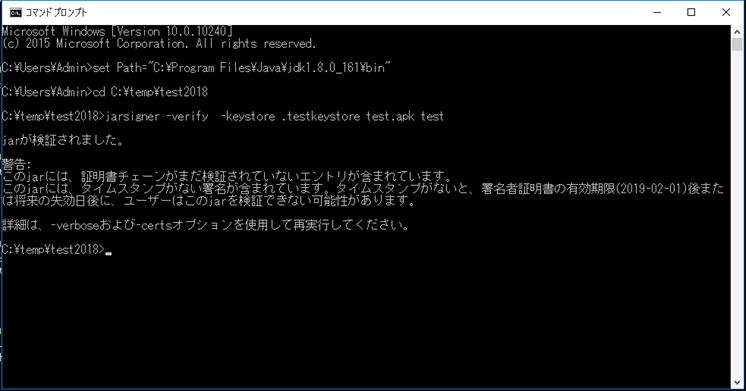

- 「jarが検証されました。」と表示されることを確認します。

※以下警告はタイムスタンプが付与されていないため、表示されているものです。

署名状況には問題ありません。警告内の署名書証明書の有効期限は証明書、証明書毎に異なります。

警告:

このjarには、タイムスタンプがない署名が含まれています。タイムスタンプがないと、署名者証明書の有効期限(20YY-MM-DD)後または将来の失効日後に、ユーザーはこのjarを検証できない可能性があります。

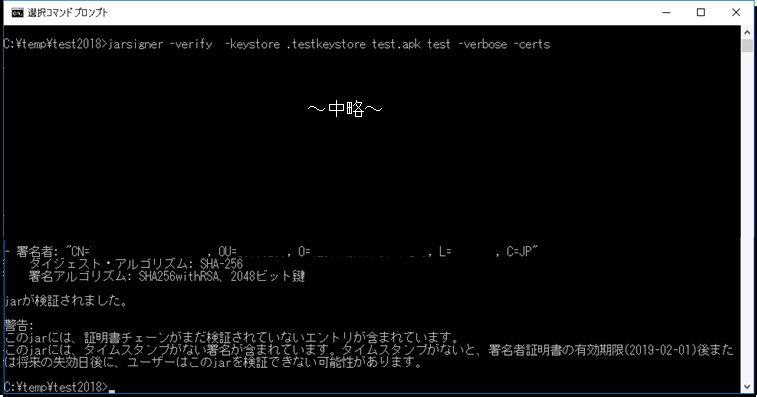

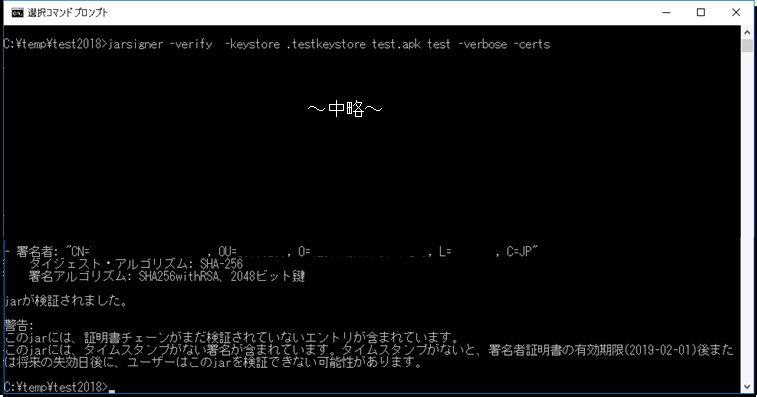

※2.のコマンド[-verbose -certs]を追加することで、署名者を表示することが可能です。

|

...